Llevo ya unos pocos meses trabajando de manera habitual con Sistrix (aunque la conocía hace ya un par de años), una herramienta de análisis de tráfico y visibilidad en buscadores que, junto con herramientas que ya utilizaba como SEMRush, Ahrefs, Link Research Tools, Screaming Frog, Majestic SEO o Deep Crawl ,entre otras (Xenu, Sescout, Rank Tracker, etc etc etc), ya se ha incorporado al set habitual de herramientas que utilizo en los proyectos que requieren trabajo SEO. No se trata de usar todas las herramientas en cada proyecto, sino de seleccionar aquellas más adecuadas en función de tipología de proyecto y objetivos.

Realizando un checklist estandar de evolución de ranking de palabras clave con Sistrix descubrí, de manera casual, que el sitio web que estaba analizando, desarrollado en WordPress, había sido hackeado

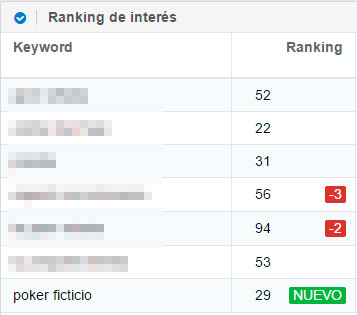

Entre las funciones de Sistrix no está la detección de hacking, entonces, ¿como localicé este problema? Muy sencillo, gracias a un recurso que incorpora Sistrix en sus análisis de ranking: una alerta visual. Se que parece una chorrada, pero Sistrix incluye alertas visuales en los cambios de ranking. Cuando hay una evolución positiva un indicador verde te indica el aumento de ranking en esa keyword y cuando hay una evolución negativa se utiliza un indicador rojo… y cuando hay una nueva keyword en ranking está se destaca en verde, enmarcada con la palabra “NUEVO”… y así encontré la primera pista del hacking, como podeis ver en esta imagen:

Como puede apreciarse en la imagen, en la keyword con ranking nuevo, éste aparece remarcado como “NUEVO”

Así que de chorrada nada. Esta sencilla pero muy eficaz alerta visual me puso en la primera pista para localizar el hacking, ¿cómo? Muy sencillo, tenía una keyword nueva por la que rankeaba este proyecto, “poker ficticio”, pero este proyecto NO ES DE POKER, sino de un sector más bien alejado no, alejadiiiiiisimo del juego, por lo tanto, notable mosqueo (además de que ya había vivido este tipo de situaciones antes). Si un proyecto en el que estás trabajando a nivel de ranking y posicionamiento empieza a ganar visibilidad por palabras clave que tú no has trabajado o que para nada corresponden a la actividad del sitio web, desde luego ahí pasa algo raro y, por tanto, hay que echar un buen vistazo.

Un simple pero muy eficaz elemento de diseño, como esa pequeña alerta visual incuida en Sistrix, permitió detectar que algo raro, muy raro, estaba pasando en ese sitio web.

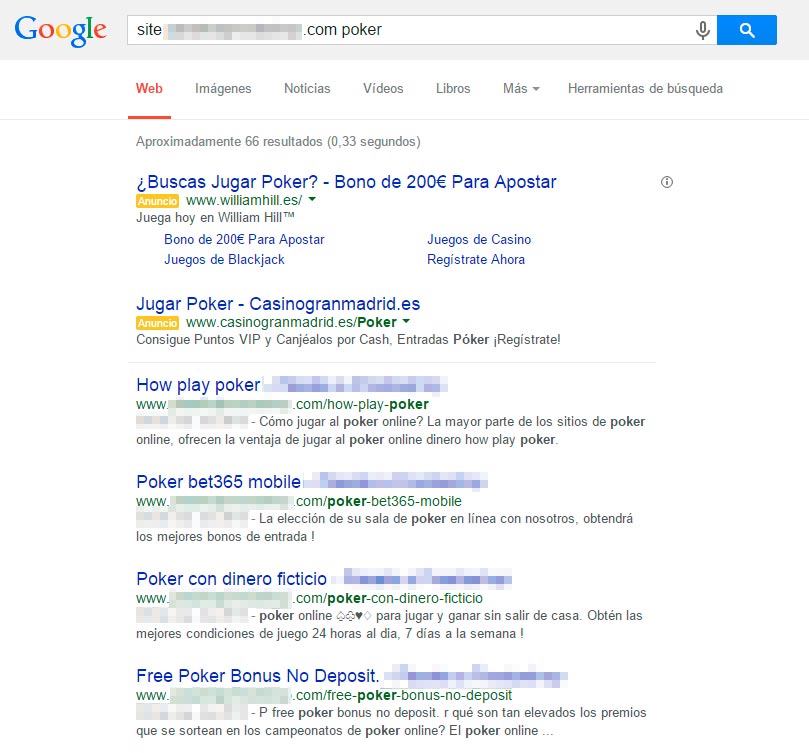

¿Siguiente paso? Localizar si se han indexado muchas URLs de ese tipo, así que nos vamos a Google, donde hacemos un site:dominio.com acompañado de la palabra que sabemos se ha infiltrado y que es spam, en este caso “poker”y, para mi sorpresa, nos encontramos con esto:

Como puede verse, Google había indexado un buen número de landing pages dentro del dominio con la palabra “poker”… pero es que este sitio web no era de poker, ni de ningún juego.

Es decir, tenemos la friolera de 66 URLs dentro de nuestro dominio que contienen la palabra “poker”, pero es que este sitio web no es de poker ni de ningún otro juego. Al hacer la misma operación con palabras como “black jack”, “slots” o “casino” nos encontramos con muchas más URLs. En total, más de 800 URLs de puro spam dentro del dominio.

Cada una de esas URL alojaba una landing page similar a esta… ahí es nada hermanos:

Siguiente paso, ¿cómo han aparecido esas landings de juego ahí? A partir de aquí, entramos en el WordPress del sitio web en cuestión, en el que paulatinamente vamos desactivando cada plugin instalado. Tras la desactivación de cada plugin, se hace una recarga de una de esas landings que tenemos abierta en otra pestaña y así, hasta que encontramos el plugin que ha dejado la puerta abierta para el hacking, que se identifica porque su desactivaciín implica que lar ecarga de la landing da un error 404. Finalmente, identificamos al “responsable” de la vulnerabilidad, que ha sido este plugin de WordPress para compartir en redes sociales.

Una vez identificado el plugin, se analiza el mismo para descubrir donde está el hack, pero esto es para otro post, de la mano de Miguel Monreal, que es el que sabe de estas cosas, que a servidor no le llega para tanto. Digamos que en el plugin en cuestión hay una imagen que contiene código malicioso que permite la generación masiva de landings dentro de tu dominio y además modifica tus contenidos y tus metaetiquetas para que tu sitio web se posicione por términos que interesan a los causantes del hack.

Una vez identificado todo esto, lo que nos queda es limpiar esas URLs para evitar que continuen indexadas en Google y el buscador pueda identificarnos como un sitio web spam.

Como podeis imaginaros, de no haber detectado esto, las consecuencias podrían haber sido muy serias: penalización de Google al canto, sitio web considerado como spam… y estamos hablando de un sitio de negocio que capta leads comerciales. Hubiera sido un desastre importante. Afortunadamente, el hacking se detectó a tiempo y pudo corregirse… y todo gracias a una pequeña alerta visual de color verde. Eso se llama diseño util.

Tags: hacking, herramientas SEO, posicionamiento, sistrix, vulnerabilidad, wordpress

-

hola Ricardo, me gustó el post gracias por escribirlo. A un cliente mío le ha pasado algo parecido, en una de sus web sufrió un ataque y la hackearon. La página está hecha en joomla. El caso es que lo detectamos tarde porque fué cuando nos dimos cuenta que ya no aparecía en las SERP en posición 1 y 2 para la keyword principal con lo cual te puedes suponer el pedazo de marrón pues es una empresa que utiliza la web para captar clientes como fuente principal de ingresos.

Utilizamos el disavow domains de google webmaster tools y eliminamos todas las páginas de spam que había dentro pero el daño ya estaba hecho.

Quería preguntarte si una vez hecho esto, podemos pedirle a google una solicitud de reconsideración o si te parece que hemos de hacer algo más antes de ponernos en contacto con google. Muchas gracias y que sepas que ya te has ganado otro suscriptor. -

Hola Ricardo,

¡Muchas gracias por tu post! De verdad que me alegra mucho que und detalle así, te haya sido tan útil. Para complementar tu post, aquí te dejo un tutorial del Optimizer de SISTRIX para buscar Malware en el código fuente: http://www.sistrix.es/tutoriales/buscar-en-el-codigo-de-fuente-con-el-optimizer/

De seguro que te será muy útil.

Un saludo,

Juan

PS: En la lista semanal de ganadores y perdedores de SISTRIX verás casi cada semana dominios que han sido quemados por Malwares, cuyos propietarios ni se habrán enterado. -

Un post muy útil.

Los ataques aprovechando las vulnerabilidades de los plugins de WordPress son tan habituales que conocer mecanismos para detectarlos y cómo actuar ante ellos es básico para cualquiera que tenga que gestionar un sitio web. -

Interesante información…

Muchas gracias! Habrá que ponerse a cubierto. Hay verdaderos cracks por ahí sueltos!

8 comments

Comments feed for this article

Trackback link: http://www.ricardotayar.com/2015/04/23/detectar-hacking-wordpress-usando-sistrix/trackback/